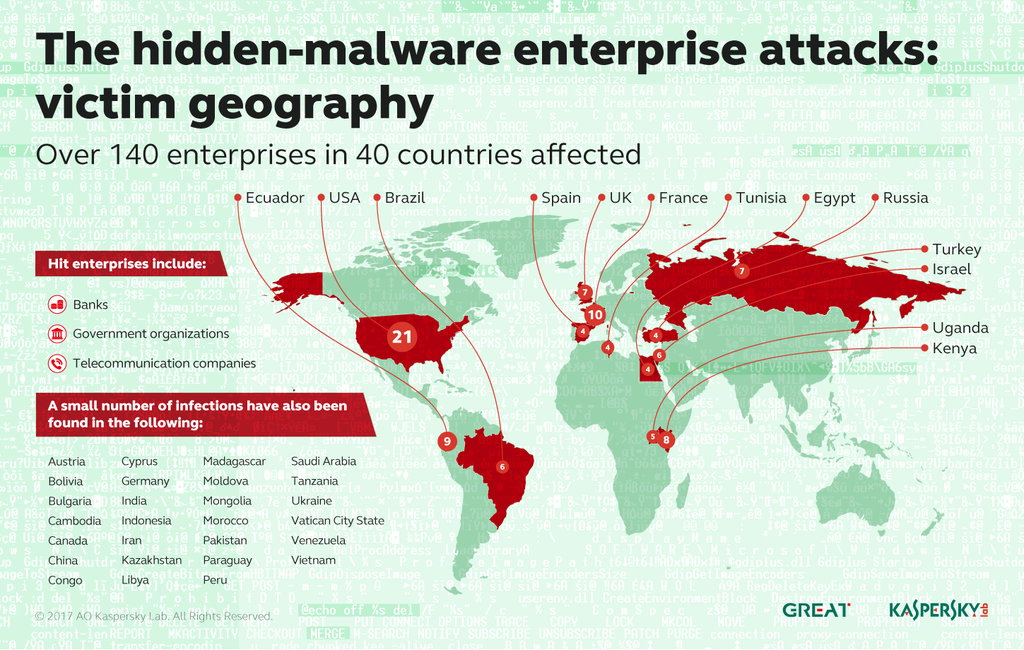

Desde essa data, a Kaspersky Lab tem investigado esses ataques e descobriu que eram massivos e que tinham infetado mais de 140 redes empresariais de vários sectores, com a maioria das vítimas localizadas nos EUA, França, Equador, Quénia, Reino Unido e Rússia. No total, as infeções afetaram empresas em mais de 40 países.

Desconhece-se quem pode estar por trás dos ataques. O uso de código de exploração de fonte aberta, funcionalidades Windows habituais e domínios desconhecidos, tornam praticamente impossível determinar o grupo responsável ou se são vários que partilham as mesmas ferramentas. GCMAN e Carbanak são açguns dos grupos conhecidos que utilizam técnica similar.

“Esta tendência que observamos em técnicas anti forense e de malware que se situam na memória está relacionada com o compromisso dos ciberdelinquentes em ocultar a sua atividade e dificultarem a detenção. Por isso, a investigação forense da memória está a transformar-se em algo crítico para a análise de malware. Nestes incidentes em concreto, foram utilizadas todas as técnicas anti forenses existentes e é um exemplo claro de que não são necessários arquivos de malware para extrair dados da rede com sucesso. A utilização de ferramentas open source e software legítimo fazem com que seja impossível localizar a origem”, comenta Sergey Golovanov, analista principal de segurança na Kaspersky Lab.

Durante a Security Analyst Summit, que terá lugar entre os dias 2 e 6 de abril de 2017, Sergey Golovanov e Igor Soumenkov apresentarão mais detalhes da segunda parte da investigação onde revelarão como os atacantes implementaram táticas únicas para extrair dinheiro de caixas multibanco.

Os produtos da Kaspersky Lab podem detetar com êxito as operações que utilizam as táticas descritas. Mais informação em Securelist.com. Detalhes técnicos, incluindo Indicadores de Compromisso, estão disponíveis para os clientes de Kaspersky Intelligence Services.

Nos finais do ano de 2016, os bancos da Comunidade de Estados Independentes (CIS) contactaram os especialistas da Kaspersky Lab porque encontraram o software de provas de penetração Meterpreter na memória dos seus servidores num local onde não deveria aparecer. A Kaspersky Lab descobriu que o código Meterpreter tinha sido combinado com um número de scripts PowerShell e com outras ferramentas e se tinha transformado em código malicioso capaz de se ocultar na memória e, de forma invisível, compilar as passwords dos administradores dos sistemas. Dessa forma, os ciberatacantes podiam controlar os sistemas das suas vítimas remotamente e atingir o seu objetivo final: o acesso aos processos financeiros.

Nos finais do ano de 2016, os bancos da Comunidade de Estados Independentes (CIS) contactaram os especialistas da Kaspersky Lab porque encontraram o software de provas de penetração Meterpreter na memória dos seus servidores num local onde não deveria aparecer. A Kaspersky Lab descobriu que o código Meterpreter tinha sido combinado com um número de scripts PowerShell e com outras ferramentas e se tinha transformado em código malicioso capaz de se ocultar na memória e, de forma invisível, compilar as passwords dos administradores dos sistemas. Dessa forma, os ciberatacantes podiam controlar os sistemas das suas vítimas remotamente e atingir o seu objetivo final: o acesso aos processos financeiros.