A ESET descobriu e analisou uma das suas mais recentes backdoors, identificando as manobras utilizadas para convencer os utilizadores desavisados a executar a backdoor de maneira a atrasar o seu reconhecimento e evitar a deteção.

Os métodos de distribuição, com especial evidência nas Filipinas, Laos e Camboja, incluem “droppers” que instalam malware e instaladores falsificados, que se mascaram de atualizações para softwares populares (como o Firefox) para executar informação maliciosa num sistema.

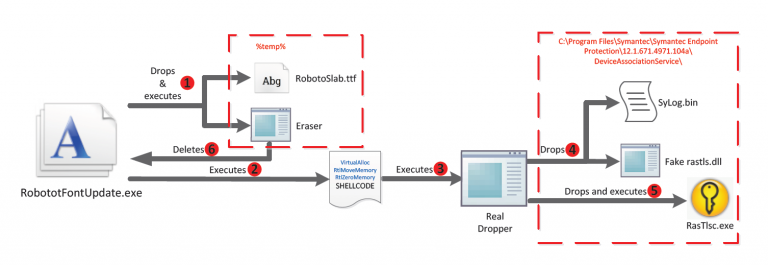

Sejam obtidos através de um email ou descarregados durante uma visite a um website comprometido, o processo de instalação e execução depende grandemente de múltiplas camadas de ofuscação, como descodificação de dados, reconstrução PE e carregamento de shellcode, e técnicas de carregamento lateral. O ataque está dividido em duas partes: o “dropper” e o launcher da backdoor.

O grupo OceanLotus tem demonstrado ser eficiente em manter-se escondido escolhendo cuidadosamente os seus alvos, limitando a distribuição do seu malware e usando diferentes servidores para impedir atrair a atenção para um único domínio ou endereço de IP. A encriptação dos dados, juntamente com a técnica de carregamento lateral – apesar da sua idade -, constituem uma forma eficaz de permanecer não detetado. As atividades maliciosas dão a entender ter a sua origem numa aplicação legítima.